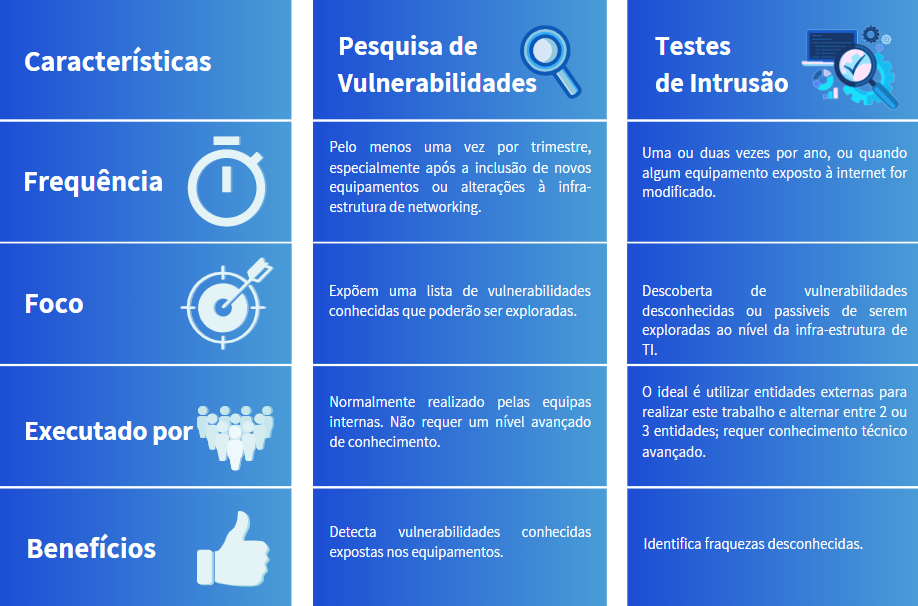

Pesquisa de Vulnerabilidades (Vulnerability Scan) e Testes de Intrusão (Pentest) são geralmente confundidos como sendo o mesmo serviço, mas a realidade é que muitas vezes adquirimos um, mas precisamos do outro. Ambos são importantes nas suas respectivas áreas, necessários numa análise de risco de Segurança da Informação, e imprescindíveis para assegurar standards tais como ISO 27001, CIS, NIST, entre outros.

- Pesquisa de Vulnerabilidades – A pesquisa de vulnerabilidades é um processo autónomo, que efectua testes e reporta vulnerabilidades potenciais da infra-estrutura de TI.

- Testes de Intrusão– Um teste de intrusão é um exame minucioso efectuado para detectar e explorar fragilidades e defeitos na infra-estrutura de TI.

Ambos dependem de 3 factores:

- Âmbito

- Criticidade dos Activos

- Custo e Risco

Pesquisa de Vulnerabilidades

A pesquisa de vulnerabilidades é o acto de identificar vulnerabilidades potenciais dos dispositivos de rede, como firewalls, routers, switches, servidores e aplicações. É um processo automatizado, focado em encontrar vulnerabilidades potenciais e conhecidas na rede ou ao nível de uma aplicação. Estes processos não exploram vulnerabilidades. Os scanners de vulnerabilidades apenas identificam vulnerabilidades potenciais. Sendo assim, estes não foram criados para localizar exploits dia zero. O âmbito da pesquisa de vulnerabilidades, abrange toda a organização e utiliza ferramentas automatizadas para gerir um grande número de activos.

O seu âmbito é mais amplo do que o de testes de intrusão. Um conhecimento especializado das soluções é fundamental para usar de forma eficaz a ferramenta de análise de vulnerabilidades. Geralmente é executada por administradores ou equipas de segurança com formação em redes. As análises de vulnerabilidades podem ser realizadas com frequência, em qualquer número de activos, para verificar se as vulnerabilidades conhecidas conseguem ser detectadas e corrigidas. Assim, é possível eliminar rapidamente as vulnerabilidades mais sérias dos recursos mais valiosos.

Uma maneira eficiente de as mitigar, é seguir o ciclo de vida da gestão de vulnerabilidades. O custo de uma análise pode ser considerado baixo ou moderado, em comparação com os testes de intrusão, e é um controlo de detecção em vez de um

teste preventivo de intrusão.

A pesquisa de vulnerabilidades pode ser utilizada pela gestão de patches para um deploy de patch eficaz. Estes patches devem ser testados num sistema de teste antes de serem implementados em produção.

Testes de Intrusão

Comparativamente, o âmbito do teste de intrusão é direccionado e poderá envolver o factor humano. Não há nenhum teste de intrusão automatizado. Por isso, este requer o uso de um vasto número de ferramentas especializadas. Igualmente, requer um profissional excepcionalmente experiente para o conduzir. Um especialista de excelência sempre, a certa altura durante um teste, cria um script, altera os parâmetros de ataque ou ajusta as configurações das ferramentas que está a utilizar.

O teste poderá ser executado ao nível da aplicação ou rede, mas é específico para uma função, departamento ou número de activos. Pode-se incluir toda a infraestrutura e todas as aplicações, mas esta é uma opção impraticável no mundo real por causa do custo e do tempo. O seu âmbito é definido com base numa série de factores que se baseiam principalmente no risco e na importância de um activo. Fazer um grande investimento em activos de baixo risco, que podem levar vários dias para serem explorados, não é prático. O teste de intrusão requer profissionais altamente qualificados e por isso é dispendioso. Os especialistas em testes de intrusão frequentemente exploram uma nova vulnerabilidade ou descobrem vulnerabilidades que não são identificadas pelos processos normais da organização. O teste de intrusão normalmente pode levar dias ou até algumas semanas para ser concluído. Frequentemente, é realizado uma vez por ano e os relatórios são curtos e objectivos. Estes testes têm mais chances do que a média de causar interrupções.

Conclusão

Tanto a pesquisa de vulnerabilidades como os testes de intrusão podem contribuir para o processo de análise de risco de Segurança da Informação e ajudar a determinar as políticas de segurança mais adequadas para a organização, departamento ou processo. Todos servem para reduzir ou mitigar os riscos de Segurança Cibernética. É necessário diferenciá-los, sendo que ambos são pertinentes, com diferentes propósitos e resultados.

A formação também é crucial. Fornecer apenas as ferramentas a equipas de segurança não significa que o ambiente é seguro. A falta de formação para o uso adequado das ferramentas, representa um risco de segurança considerável. O conhecimento profundo das soluções trará um ROI em termos de qualidade, bem como, uma visão clara da abordagem de segurança da organização e uma redução de custos / tempo gastos para a resolução de problemas desnecessários.