Este artigo procura definir e explicar alguns acrónimos comuns envolvidos no cenário actual da cibersegurança.

O que é UBA?

UBA significa User Behavior Analytics (Análise de Comportamento do Utilizador) e é uma tecnologia de análise de detecção de ameaças. A UBA usa Inteligência Artificial (IA) e ciência de dados para entender como os utilizadores normalmente se comportam e, em seguida, encontrar actividades anómalas, que se desviam de seu comportamento normal e podem ser indicativas de uma ameaça.

Como funciona:

A UBA procura entender o comportamento normal de todos os utilizadores num ambiente e cria uma linha de base para esse comportamento. Como isso acontece? Isso acontece ao usar ciência de dados para construir um modelo comportamental para cada atributo de um utilizador que interage com um ambiente de TI.

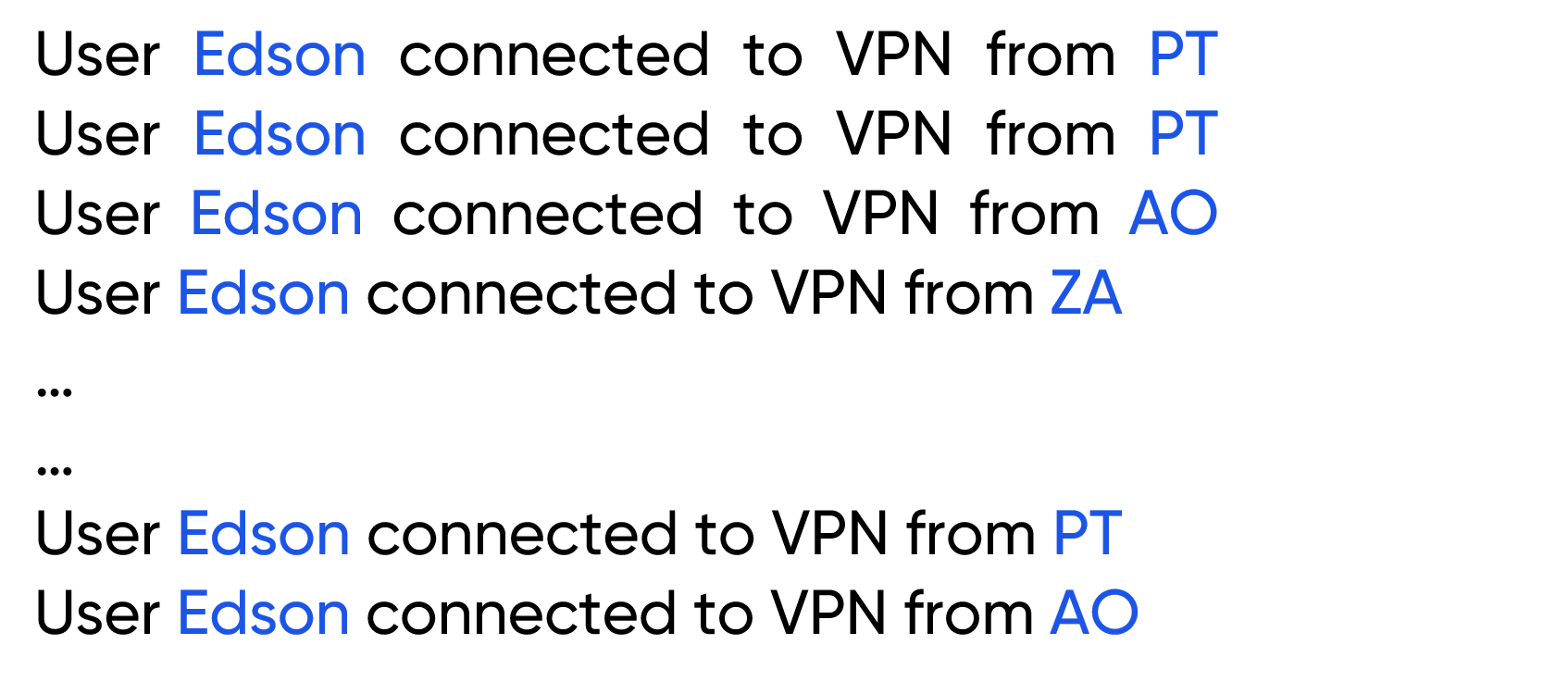

Digamos que queremos modelar o uso de VPN do utilizador Edson. Poderíamos começar por localizar vários atributos de seu uso de VPN, incluindo coisas como os horários de início e fim, das suas sessões VPN, os endereços IP de onde ele se conecta, de qual país ele se conecta, etc. Para cada um desses atributos, podemos construir um modelo simplesmente registando o seu uso e analisando-o com a ciência de dados.

Vamos assumir que estejamos a construir um modelo para os países de onde as VPNs de Edson se encontram. Cada vez que ele se conecta, traçamos um ponto de dados.

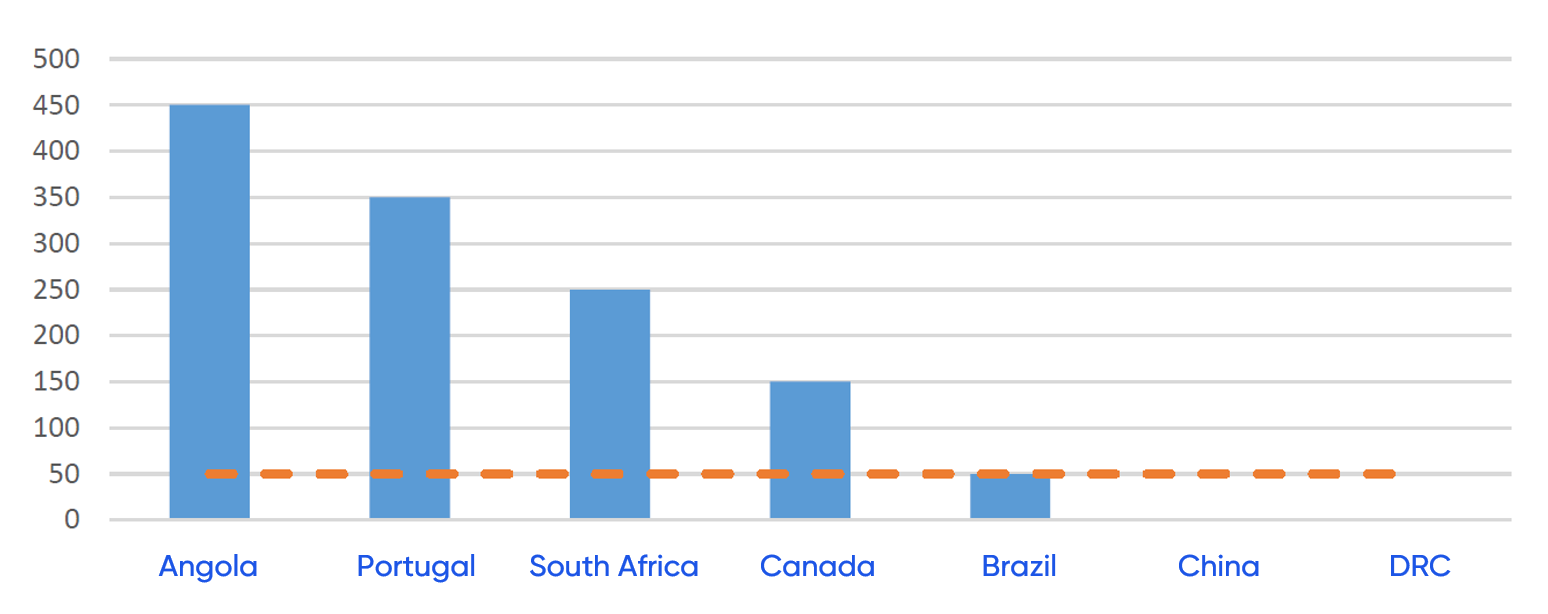

Assim que tivermos dados suficientes, a ciência de dados pode ser usada para identificar tendências no seu uso de VPN e entender o que é uma actividade normal para ele. Conceptualmente falando, esses dados podem ser usados para criar um gráfico como o seguinte:

Acessos VPN do utilizador “Edson”

Uma vez que uma linha de base para a actividade normal tenha sido estabelecida, a UBA pode identificar facilmente a actividade anormal. Ao olhar novamente para o gráfico acima, a linha laranja é representativa do seu limite comportamental; fazer o uso da VPN de Angola, Portugal ou Africa do Sul seria normal para o Edson, no entanto, qualquer coisa abaixo desse limite seria anormal. Neste exemplo, o Brasil está no limite, mas é normal para ele. Qualquer conexão VPN de um país do qual o Edson se conecte com menos frequência do que o Brasil seria anómala e acrescentaria pontos de risco.

Pontuação de risco reduz falsos positivos

Outro conceito central comum às soluções UBA é o uso de pontuações de risco em oposição a alertas de segurança individuais. Na UBA, uma única anormalidade não é suficiente para que um incidente seja encaminhado aos analistas para revisão. Cada anormalidade comportamental descoberta adiciona risco ao utilizador. Uma vez que o utilizador tenha pontos de risco suficientes em um período específico de tempo, esse utilizador é considerado notável ou de alto risco. Essa abordagem reduz os falsos positivos porque várias anormalidades devem ocorrer antes que um analista seja alertado.

O que é UEBA?

UEBA é exactamente o que parece: UBA com um “E” no meio deste. Esse “E” significa Entities (Entidades), que forma a nova sigla User and Entity Behavior Analytics (Análise de Comportamento de Utilizador e Entidade]. O que isso realmente significa é que a UEBA é capaz de modelar o comportamento de utilizadores e também das máquinas dentro da rede. Ao olharmos globalmente, isto significa que todo ambiente de TI é uma rede interconectada de utilizadores e máquinas, onde a UEBA pode identificar o comportamento normal e anormal para ambos os grupos fornecendo uma visibilidade completa.

Descobrindo máquinas com mau comportamento

A UEBA actua analisando a primeira vez que uma máquina executa um processo anormal ou um processo conhecido em execução num local incomum.

Vejamos um exemplo do mundo real que descobrimos numa grande empresa de tecnologia com sede nos Estados Unidos. O incidente de segurança que eles vivenciaram envolveu um servidor de Linux que foi comprometido e controlado por hackers. Os hackers estavam basicamente a usar essa máquina como um ponto de partida para pesquisar o resto da rede em busca de activos vulneráveis com a intenção de comprometer essas máquinas. Os hackers verificaram a rede e os seus activos e, em seguida, tentaram fazer login em vários servidores usando as credenciais padrão desses servidores.

Neste exemplo, havia muitas anormalidades comportamentais, mas todas estavam associadas a uma entidade: um endereço IP específico. Sem a capacidade de rastrear e modelar o comportamento da entidade, esse ataque teria passado despercebido, porque o ataque tentou usar muitos utilizadores (as credenciais padrão) em vários hosts. Se a análise comportamental estivesse a ser realizada apenas no nível do utilizador, este ataque teria aparecido como vários utilizadores em sistemas diferentes a não conseguirem fazer login. O facto de ser a mesma entidade que efectuou os logins foi o que despoletou a sua definição como ataque, e a capacidade de definir a linha de base e identificar o comportamento incomum da máquina foi o que permitiu descobrir rapidamente a máquina comprometida antes que mais danos pudessem ter sido causados.

O que é um SIEM?

SIEM significa Security Information and Event Management (Gestão e Correlação de Eventos de Segurança). Uma solução SIEM permite que os eventos gerados por diversas aplicações de segurança (tais como firewalls, proxies, sistemas de prevenção a intrusão (IPS) e antivírus, entre outros, sejam colectados, normalizados, armazenados e correlacionados; o que possibilita uma rápida identificação e resposta aos incidentes.

A premissa original do SIEM era ajudar as equipas de segurança a recolher e armazenar dados de eventos e registos, bem como correlacionar esses dados de forma a se encontrarem ameaças. Eles também são usados para conformidade e relatórios para empresas que devem aderir a regulamentos de conformidade como GDPR, PCI-DSS e outros.

As componentes da SIEM

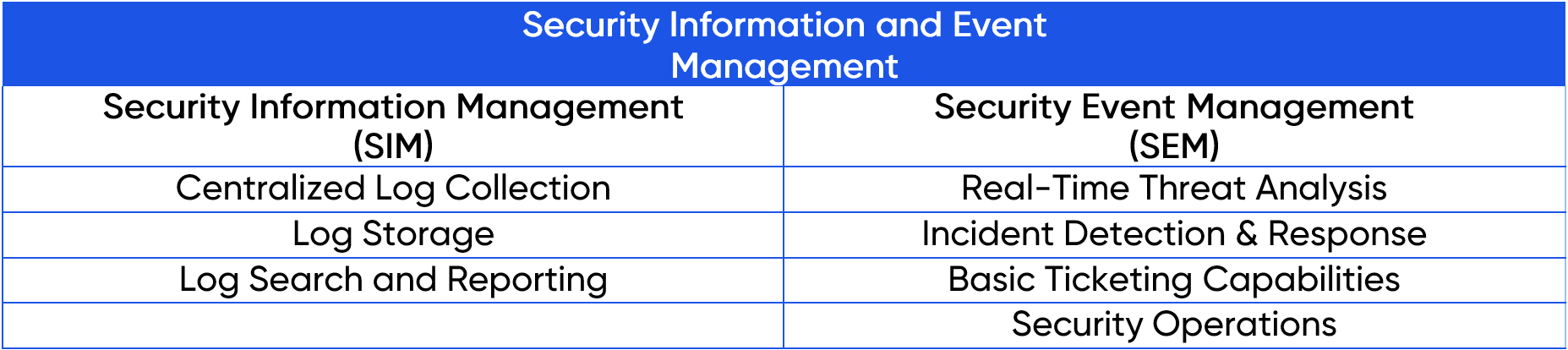

Se dissecarmos o nome, podemos ver que SIEM é um amálgama de duas outras tecnologias: Gestão de Informação de Segurança e Gestão de Eventos de Segurança.

Em suma, a Gestão de Informação de Segurança (SIM: Security Information Management) consiste em reunir os dados num só lugar e geri-los com eficiência. O SIM inclui os componentes que fornecem a recolha de log centralizada, armazenamento de log, pesquisa de log e relatórios que permitem casos de uso de conformidade.

A Gestão de Eventos de Segurança (SEM: Security Event Management) é um punhado de recursos que permitem a detecção de ameaças e user cases de gestão de incidentes. São coisas como análise em tempo real e uso de regras de correlacção para detecção de incidentes. O SEM também inclui recursos operacionais e de resposta, como gestão de incidente, que fornece a funcionalidade de operação de ticketing e segurança.

Analogia da agulha num palheiro

Muitas vezes as pessoas tentam explicar SIEMs usando a analogia “eles ajudam a encontrar agulhas no palheiro”. Para ser mais preciso, se os logs de eventos fossem palha, os SIEMs seriam responsáveis por recolher essa palha (recolha e armazenamento de logs) e também por encontrar as agulhas nesse palheiro (detecção de ameaças em tempo real, detecção e resposta a incidentes, etc.). Embora esta seja uma óptima analogia para explicar um SIEM, vale a pena referir que os SIEMs fazem um trabalho muito melhor em arrumar a palha num palheiro, do que encontrar agulhas nela. Normalmente, estão associados ao SIEM, módulos adicionais, entre eles o UBA, que esses sim encontram a agulha.

Bonus: O que é SOAR?

A gestão de segurança não se limita à detecção de ameaças. Os analistas de segurança e as equipas de resposta a incidentes ainda precisam responder aos incidentes que descobriram e é aí que entra o SOAR. Dependendo de quem você pergunta, o SOAR pode representar uma infinidade de coisas, mas duas das definições mais comuns são:

- Operações de Segurança, Análises e Relatórios (SOAR: Security Operations, Analytics and Reporting);

- Orquestração de Segurança e Resposta Automatizada (SOAR: Security Orchestration, and Automated Response).

Essa categoria de soluções também é às vezes chamada de:

- Plataforma de Orquestração e Automação de Segurança (SOAP: Security Orchestration and Automation Platform);

- Automação de Resposta a Incidentes (Incident Response Automation);

- Orquestração e Automação de Resposta (Orchestration and Response Automation).

Não importa o que signifique, os produtos SOAR têm tudo a ver com o uso de automação para ajudar a reduzir os tempos de resposta, melhorar a consistência e ampliar a produtividade das equipas de resposta a incidentes. Três dos principais recursos que permitem esses ganhos de produtividade de resposta a incidentes são:

- Gestão de Incidentes – Este recurso também pode ser referido como ticketing ou gestão de casos. A Gestão de Incidentes ajuda a organizar os esforços de resposta a incidentes, ao atribuir proprietários aos incidentes, rastrear os status e as prioridades da investigação, bem como fornecer um sistema centralizado para recolher e trabalhar com as evidências.

- Orquestração de Segurança – As ferramentas de orquestração geralmente usam APIs bidireccionais pré-construídas para conectar e coordenar várias soluções de segurança e infraestrutura de TI. Essas APIs tornam mais fácil obter informações de outros sistemas, bem como executar acções nesses sistemas. Por exemplo, a orquestração pode ser usada para obter programaticamente informações de reputação de IP ou ajustar as regras de um firewall.

- Play Books de Resposta – Os Play Books levam a orquestração à alta velocidade. Agrupam logicamente muitas acções de sistemas diferentes para realizar tarefas específicas, como investigação, contenção ou remediação.

Por exemplo, pode-se ter um Play Book que executa as seguintes acções em vários sistemas com um único clique de botão:

- Retira todos os e-mails recebidos por um utilizador no momento da infecção (por exemplo, de um servidor de e-mail);

- Analisa os e-mails para extrair URLs e anexos;

- Extrai os anexos numa Sandbox (por exemplo, Check Point Sandblast ou outro);

- Obtém as reputações de URL com um serviço de reputação (por exemplo, Cisco Umbrella);

- Geolocaliza quaisquer conexões de rede feitas pelos anexos no Sandbox com um serviço de geolocalização (por exemplo, Maxmind);

- Usa IA para determinar se algum dos e-mails são phishing, com base nas informações das etapas 1 a 5 acima;

- Pesquisa um SIEM / LMS para outros utilizadores que receberam os mesmos emails (por exemplo, Splunk, QRadar ou Darktrace).

Conclusão

No actual paradigma da cibersegurança, torna-se essencial a implementação de um Security Operations Center (SOC), munido das ferramentas que permitam ter visibilidade de todos os seus assets em tempo real.

É assim possível uma análise e resposta a incidentes de segurança, com motores de análise baseados em inteligência artificial, tais como UEBA, que contribuem para a diminuição de falsos positivos, bem como para o aumento da capacidade de detecção e resposta a incidentes.

Sendo especialistas nesta área, com experiência na implementação das melhores soluções de cibersegurança no nosso mercado, estamos disponíveis para disponibilizar soluções que dão resposta às necessidades supracitadas, adequadas ao contexto de cada ambiente corporativo.